Sécuriser l'accès d'un périphérique réseau

1 Introduction

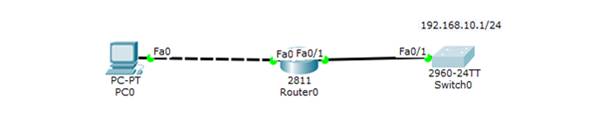

Dans cette maquette nous allons configurer SSH sur notre

switch en 192.168.10.1

SSH est le protocole le plus sécurisé pour établir une communication avec un équipement distant. Les communications sont chiffrées entre les 2 équipements concernés sur le port 22. Malheureusement ce protocole n’est pas pris en compte sur tous les équipements. Afin de voir s’il est disponible faite la commande suivante :

|

Switch #sh ip ssh |

Si une version du protocole s’affiche c’est que vous pouvez configurer SSH sur

votre équipement. Auquel cas il vous faudra peut-être mettre à jour votre IOS

2 Configuration IP

Passons à présent à la configuration IP du switch pour le rendre joignable via une IP

|

Switch>enable |

Le PC a pour adresse IP 192.168.0.1/24 et le routeur la dernière adresse disponible dans chacun des réseaux auquel il est connecté.

3 Configuration ssh

Voici maintenant la configuration SSH en détail :

· Donnez un nom à votre équipement

|

Switch(config)#hostname SW1 |

· Référencez un nom de domaine

|

SW1(config)#ip domain-name cisco.com |

· Activez le cryptage avec les paires de clé RSA

|

SW1(config)#crypto key generate

rsa |

· Par défaut, une longueur de 512 bits est proposée. Pour plus de sécurité il faut augmenter le nombre de bits. Pour une sécurité minimum Cisco préconise une valeur de 1024.

|

How many bits in the modulus [512]:

2048 |

· Pour éviter les failles de sécurité répandues avec SSH v1 nous passerons en version 2

|

SW1(config)#ip ssh version 2 |

· Configurez un login « admin » et un mot de passe qui sera « cisco »

|

SW1(config)#username admin password cisco |

· Configuration des « lines » pour déclarer que seul le protocole SSH sera disponible avec l’utilisateur que nous venons de créer

|

SW1(config)#line vty 0 15 |

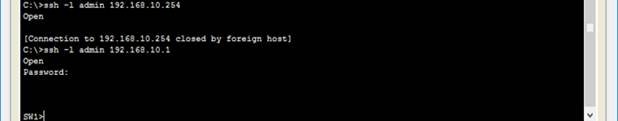

· Nous pouvons à présent tester la connexion sur le poste client avec la commande suivante :

|

ssh –l admin 192.168.10.1 |

4 Je sais faire ...

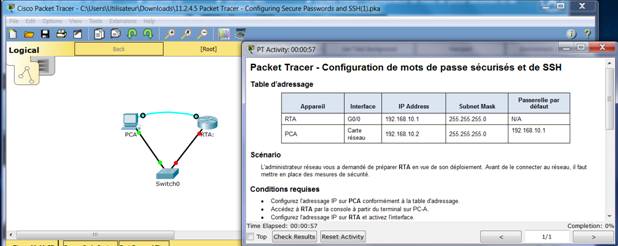

Vérifiez que vous savez faire en exécutant l'activité :

Packet Tracer - Configuration de mots de passe sécurisés et de SSH : PKA

(Vous devez être connecté à votre compte Netacad.com)